1. Wireshark组件安装

WinPcap_4_1_3.exe :

是抓包必备的组件,直接双击运行安装即可,这个软件不能改名,改名了之后就装不上!

WiresharkPortable64.exe:主程序,直接双击运行即可

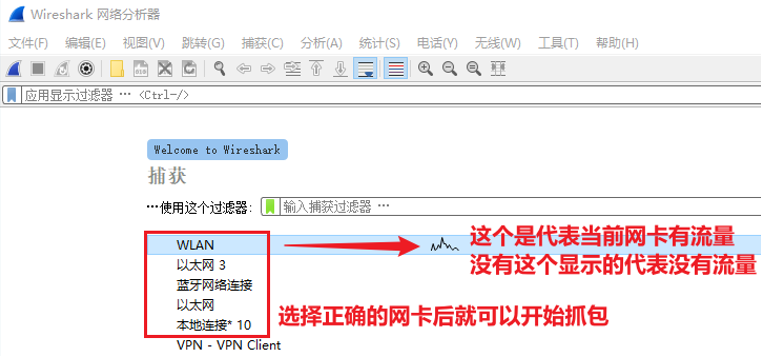

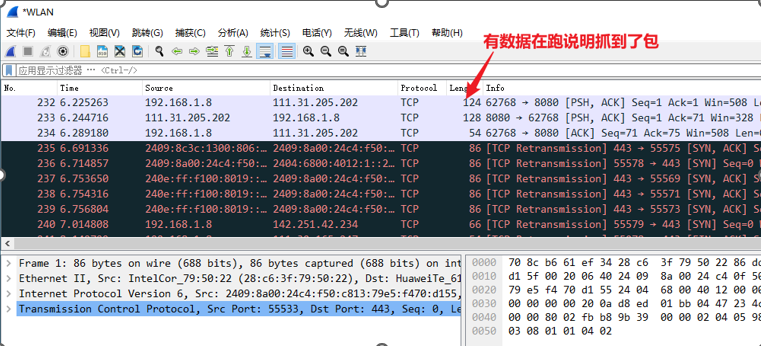

2. 开始抓包

3.抓包显示时间

学习网址:https://blog.csdn.net/wojiaopanpan/article/details/69944970

如果不改,左侧Time那列默认显示的是时间戳:

4. 过滤规则用法

1、过滤源、目地IP:ip.src eq 192.168.1.8 or ip.dst eq 52.182.143.208

例如筛选出源IP是192.168.1.8且目的IP是52.182.143.208的数据包;这个命令拆开

使用可以单独过滤源IP或目的IP。

2、过滤端口:

tcp.port eq 80 //过滤出所有80为端口的数据包(不区分源、目的)

tcp.dstport == 80 //过滤出所有tcp协议目标端口为80的数据包

tcp.srcport == 80 //过滤出所有tcp协议源端口为80的数据包

udp.port eq 1500 //过滤出所有UDP协议端口为1500的数据包

tcp.port >= 1 and tcp.port <= 100 //过滤出tcp协议中端口大于等于1,并且小于等于100的所有端口

3、过滤协议:

过滤协议:直接在过滤条件那里输入你要过滤的协议,然后敲回车就行:

tcp、udp、arp、icmp、http、smtp、ftp、dns、msnms、ip、ssl、oicq、bootp

排除某些协议:直接在协议前面加 !即可,例如:!arp (排除arp协议)

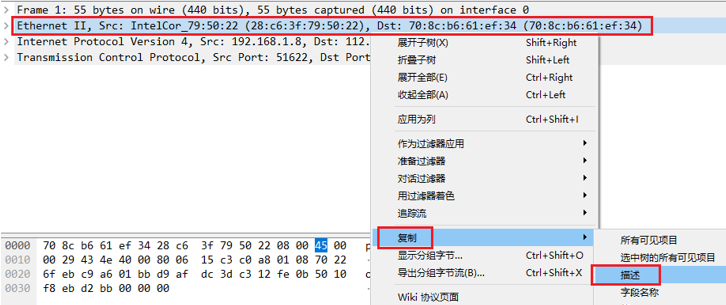

4、过滤MAC地址:

eth.dst == A0:00:00:04:C5:84 //筛选出所有目标MAC地址为A0:00:00:04:C5:84的数据包

eth.src eq A0:00:00:04:C5:84 //筛选出所有源MAC地址为A0:00:00:04:C5:84的数据包

eth.addr eq == 70:8c:b6:61:ef:34 //筛选出包含70:8c:b6:61:ef:34地址的数据包,不区分源和目的

如何复制抓包中的MAC地址?看下图

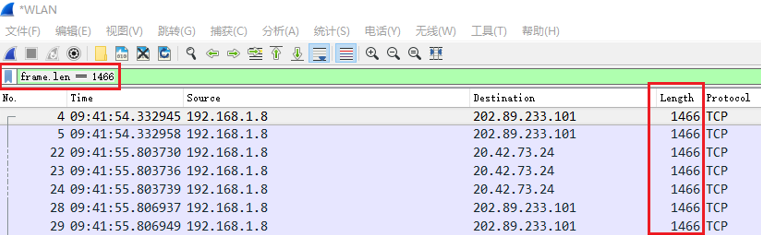

5、过滤包的大小

过滤出所有1466大小的数据包:frame.len == 1466

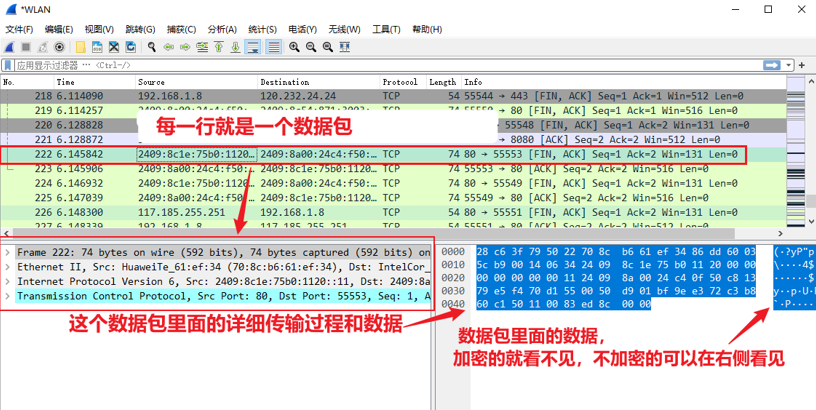

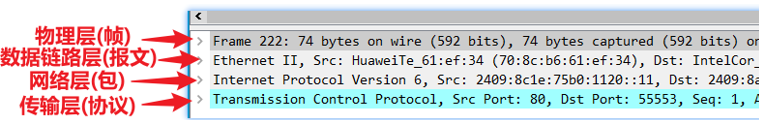

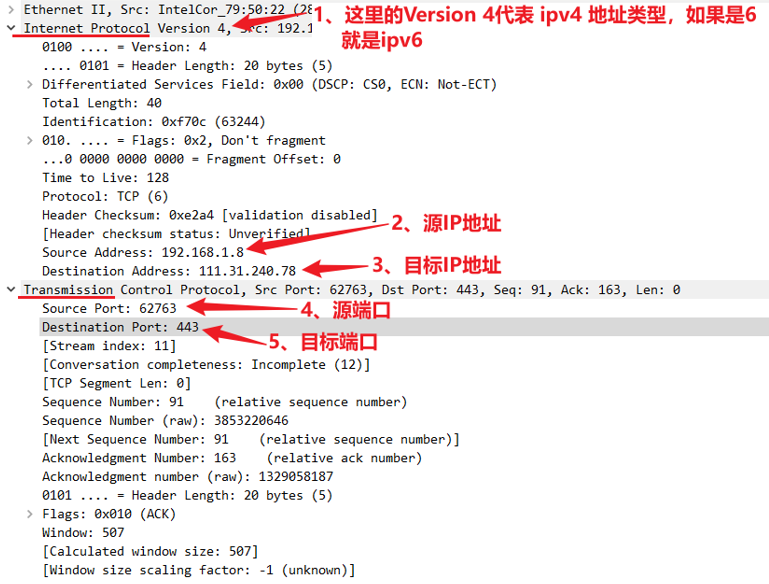

5.数据包分析

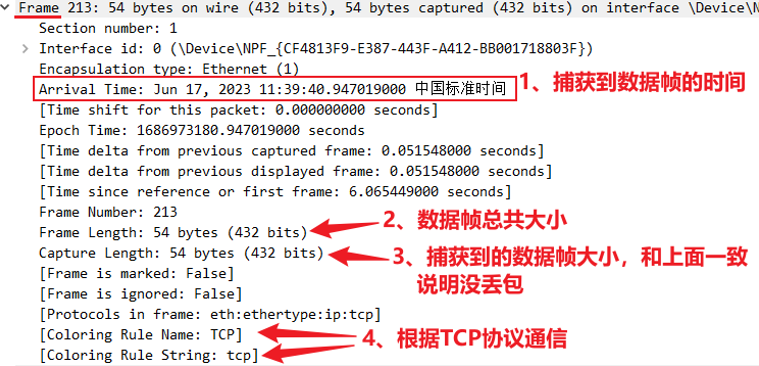

Frame代表物理层,抓到的是数据帧:

里面包含捕获的时间、数据帧大小、捕获到的数据帧大小、通信协议等。

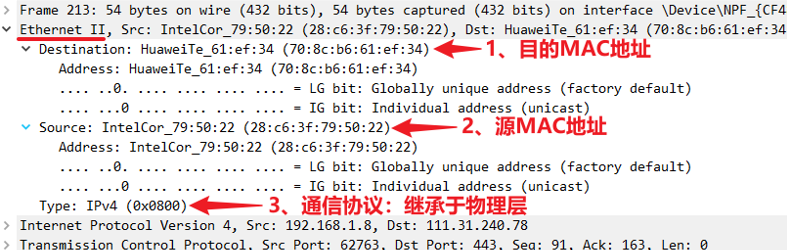

Ethernet II,代表数据链路层,抓到的是报文:里面包含 源、目地MAC地址和通信协议

Internet Protocol Version 4,代表网络层,抓到的是数据包:

里面包含源IP地址、目的IP地址、源端口、目的端口、IP地址类型

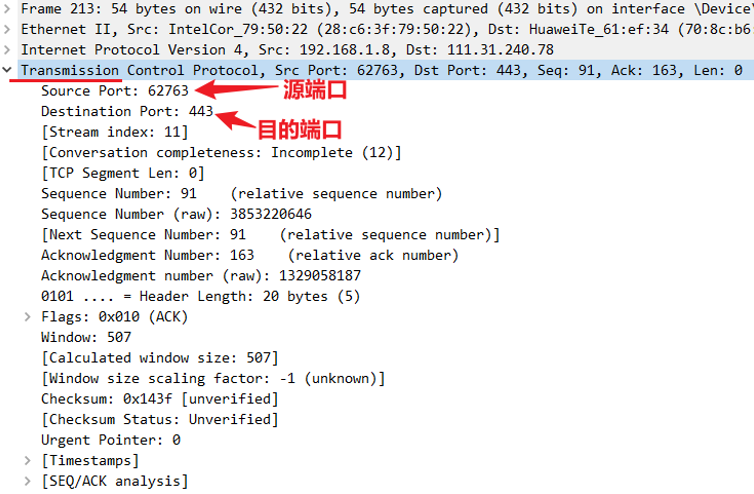

Transmission Control Protocol,代表传输层,有用的信息就是源、目的端口

评论区